Reivindicar el papel de las mujeres en la ingeniería informática y en las ciencias. Ese ha sido el cometido del Colegio Oficial de Ingenieros Informáticos del Principado de Asturias, a través de su decana, Irene Cid, en la mañana de este viernes. Aprovechando el Día Internacional de la Mujer y la Niña en la Ciencia, que tuvo lugar el pasado domingo, el COIIPA ha aprovechado para llevar a cabo una serie de actividades divulgativas en el centro.

El alumnado de 2º de ESO, de 1º de Bachillerato y del Club de Ciencias del instituto escuchó atentamente las explicaciones. Allí se abordó a qué se dedica exactamente un profesional de la ingeniería informática y se abordaron una serie de aspectos relacionados con la inteligencia artificial. Se habló de modelos, del supervised learning y se utilizaron aplicaciones como Scatch o Machine Learning for kids, donde se llevó a cabo un modelo de IA basado en Pokémon.

Irene Cid destacó que “quisimos hacer hincapié en qué es la inteligencia artificial, por qué es tan importante y qué problemas resuelve”. Además, añadió que “hemos puesto ejemplos de los últimos avances en tareas como procesamiento de texto, reconocimiento de imágenes y creación de imágenes”. Para la decana de COIIPA, es importante celebrar jornadas como esta, coincidiendo con el Día Internacional de la Mujer y la Niña en la Ciencia. “Ellos son la nueva generación, han de conocer esa parte de la realidad donde la informática y la ciencia son totalmente asequibles para las mujeres, tenemos mucho que aportar. Es para todos. Es algo que nos preocupa en el Colegio. Que se vea que hay mujeres al pie del cañón es importante”, apunta.

Con cifras de un 20% en las carreras universitarias de ingeniería informática, desde el COIIPA se buscan fórmulas para incentivar la presencia femenina. “La imagen de los informáticos aislados es irreal; colaboramos con todas las disciplinas”, apunta. Además, lanza un mensaje muy claro. “La informática va de resolver problemas y para eso las chicas y los chicos están igual de capacitados”, concluye.

Colaboración y conciencia, factores decisivos para combatir el cibercrimen

¿Existe una visión global de las ciber-amenazas sin limitaciones ni “etiquetas”? Es quizá la gran pregunta que nos hacemos todos los investigadores e ingenieros en ciberseguridad, y la respuesta ante este planteamiento es tajante.

Hoy en día no existe una plataforma global donde los proveedores y fabricantes de tecnología pongamos en común ciertos indicadores de compromiso; si fuera así, tendríamos la visión completa de la película, idealmente abierta a todos los públicos, y la humanidad sería consciente -de una vez por todas- de los continuos retos tecnológicos a los cuales nos estamos enfrentando.En Ewala, como proveedores de ciberseguridad y líderes en innovación en este campo en Asturias, podemos extraer datos de nuestros dispositivos perimetrales y arrojar un par de cifras sobre el TOP de amenazas detectadas en el último semestre, pero la realidad es que hay cientos de informes similares y todos acaban por representar una visión limitada a determinadas zonas de control. Como ejemplo ilustrativo, por nuestra parte liberamos anualmente un informe sobre fugas de datos obtenido principalmente del observatorio de fugas de información que hemos desarrollado, Karont3, que integra fuentes propias y fuentes externas, pero somos conscientes de que cierto conocimiento ha podido quedar fuera del alcance por falta de acceso a otros orígenes de datos.

No obstante, si en algo los diversos proveedores tecnológicos parecemos coincidir, y en mi pericia puedo reafirmar, es que las grandes oleadas de ataques acontecidas en los últimos 4 años han coincidido con eventos críticos a escala mundial. Como ejemplo de ello tenemos los ataques producidos en plena pandemia del COVID-19 (años 2020, 2021), con un amplio impacto en el sector sanitario mediante ataques masivos con ransomware, o más recientemente, el conflicto de Rusia-Ucrania (2022-actualidad), en el cual se han podido observar diversos artefactos de espionaje y sabotaje liberados en el Q1 del 2022, coincidiendo con las primeras maniobras de invasión al territorio ucraniano, tácticas de ciberguerra que poco a poco fueron expandiéndose más allá del área geográfica del conflicto armado. Finalmente, en medio del fuego “digital” cruzado, los MSSP también nos hemos visto afectados, cada en mayor o menor medida, pues los atacantes son conscientes de que somos los custodios de las llaves de los reinos: si pueden penetrar la infraestructura de un proveedor de servicios, pueden dar el salto hacia el cliente objetivo.En lo que al Principado de Asturias se refiere, también nos hemos visto afectados por los acontecimientos anteriormente descritos: no debemos olvidar el tan mentado ciberataque al HUCA en plena pandemia, o el ciberataque al proveedor tecnológico ASAC, ambos acontecidos en el año 2021. Por otro lado, los usuarios particulares también se encuentran sometidos a diversas ciber amenazas disfrazadas de malware y estafas tecnológicas. En este sentido, el año 2023 cerraba con la alerta sobre la proliferación de la denominada “estafa del hijo” en Oviedo (extendida al resto de Asturias).Como en todo escenario en continua transformación el futuro se antoja incierto, y si bien podemos advertir que la cultura de la ciber-higiene ha ido ganando terreno en nuestra región, debemos incidir una y otra vez en la necesidad de seguir formando a las personas, hasta que no quede rincón sin proteger ni persona sin concienciar; de nada vale tener la tecnología más cara en nuestra organización si las personas no toman las suficientes medidas de seguridad a la hora de conectarse a una Wifi abierta, al entablar conversación con un presunto Brad Pitt escaso de fondos que dista mucho de la realidad, o al acceder a cierto contenido desde nuestro hogar y con un equipo BYOD que luego llevamos al puesto de trabajo.Nos encontramos en un momento en el que el negocio del cibercrimen es muy lucrativo, por esta razón, resulta imperativo que los “buenos” continuemos fortaleciendo nuestras alianzas y seamos conscientes de que necesitamos compartir más información entre nosotros para lograr un frente común de respuesta, negarse ante esta evidencia no es una opción.

Facundo Gallo, Head of Research & Innovation en Ewala

De la limitación del uso de la informática al Privacy by design

Todos estamos familiarizados, en mayor o menor medida, con el término “protección de datos”. Aunque gran parte de la sociedad no sabe con exactitud qué datos se protegen ni cómo, la aceptación de políticas de protección de datos ha pasado, de manera natural, a formar parte de nuestro día a día.

Pero esto no siempre fue así. Hasta llegar a la situación actual se ha recorrido un largo camino, donde la informática ha tenido y tiene mucho que ver. Yo siempre digo que el derecho llega tarde: regula una vez se ha producido un hecho, generado una situación o aparecido un problema. Y precisamente fue la informática la que, impulsando un nuevo escenario, dio origen a la regulación de protección de datos.

Tenemos que remontarnos a los años 70-80. El boom de los ordenadores personales y auge en desarrollos permitió la accesibilidad de la informática para el público en general, y abrió la puerta a la recopilación de datos de forma masiva por parte de Administraciones públicas. Comienza entonces a hablarse en el entorno jurídico (entre otros Stefano Rodotá) del impacto que la evolución tecnológica podría producir en las libertades, reivindicándose un nuevo derecho fundamental: la “Autodeterminación informativa” o derecho de los individuos a controlar sus datos personales.

En España estábamos algo más rezagados en cuestiones tecnológicas que otros países occidentales, pero os dejo un dato que si no conocéis os va a sorprender: nuestra Constitución (artículo 18.4) ya en el año 1978 menciona expresamente la informática en relación con la protección de datos: “La ley limitará el uso de la informática para garantizar el honor y la intimidad personal y familiar de los ciudadanos y el pleno ejercicio de sus derechos”.

El 28 de enero de 1981 el Consejo de Europa puso a la firma el primer convenio internacional jurídicamente vinculante en el ámbito de la protección de datos, siendo este el origen del “Día de la Protección de Datos”.

Las siguientes décadas la tecnología avanzó enormemente, transformándonos hasta la actual sociedad de la información. Y el derecho continuó, como no, yéndole a la zaga con diversa legislación, tratando siempre de solventar a posteriori las incidencias surgidas de su uso.

La información es poder. Los datos, antes y ahora, siempre han sido bienes valiosos. Pero por primera vez en la historia confluyen dos factores muy significativos: un inmenso volumen de datos disponibles y la existencia de tecnología adecuada para tratarlos. Ahora no son solo Administraciones públicas quienes tratan los datos personales, sino todo tipo de entidades privadas con fines muchas veces desconocidos, oscuros y lucrativos. Se monetizan los datos y los usuarios se exponen a riesgos en cuanto a su seguridad.

Esta situación ha obligado – por fin- al Derecho a replantearse su perspectiva y a adoptar un enfoque preventivo y no correctivo. Prueba de ello es el Reglamento General de Protección de Datos, que obliga a construir la protección de datos desde el Diseño y por defecto, Privacy by design.

Esto, llevado al campo de la informática, supone que todo producto o servicio debe incorporar la privacidad desde el inicio del proyecto como parte propia del mismo, no como un añadido. La privacidad debe ser respetada al máximo, de modo que cualquier arquitectura debe centrarse en ella y construirse pensando en la protección total de los datos, mantenerlos seguros de punta a punta durante todo su ciclo de vida, así como visibles y transparentes en todo momento a petición de los usuarios.

Es un axioma que la tecnología avanza mucho más rápido que la norma, y desde luego es una solución mucho más razonable y eficiente implementar lo legal desde el diseño que limitar el uso de la tecnología como hacía nuestra Constitución. Yo personalmente espero que este enfoque persista y se extienda, ¿qué os parece a vosotros?

Desde el COIIPA te proponemos que ¡apadrines a un colegiad@!

¡Queremos seguir creciendo! El Colegio Oficial de Ingenieros en Informática del Principado de Asturias busca continuar sumando nuevos apoyos, nuevos impulsos para que nuestra voz tenga más fuerza.

Este es un mensaje para ti, que ya te has colegiado y que llevas un tiempo caminando a nuestro lado. Creemos que no hay nadie mejor que tú para contar lo que es el COIIPA y para seguir haciendo crecer nuestra comunidad.

Por ello, te proponemos que apadrines a una nueva persona que se colegie en COIIPA. De este modo, tú también podrás contar con los beneficios que supone una nueva alta. No pagarás ninguna cuota durante un año.

Aprovecha esta oportunidad hasta el mes de septiembre. Envía un mail a info@impulsotic.org con tu número de colegiado y el nombre de tu apadrinado. Continuemos dando pasos hacia adelante y sumando nuevos colaboradores para seguir desarrollando nuestra labor y actividades y eventos tan relevantes como ‘La hora del código’, la Olimpiada Informática de Asturias o la Semana de Impulso TIC.

Si nos unimos, seremos más fuertes. Gracias a ti seguiremos creciendo y llegando a cada vez más personas. ¡Contamos contigo!

¡Esta es tu gran oportunidad para colegiarte!

¿Eres ingeniero en informática y vives en Asturias? Aprovecha esta oportunidad. Desde el Colegio Oficial de Ingenieros en Informática del Principado de Asturias queremos que formes parte de nuestra red y aproveches todas las ventajas. Si te colegias ahora, no pagarás tu cuota durante el primer año.

En el COIIPA trabajamos para dotar de voz a los ingenieros e ingenieras en informática y para visibilizar nuestro sector dentro de la sociedad asturiana. Buscamos conseguir la presencia de los ingenieros en informática en los distintos ámbitos de la sociedad y mantenernos unidos para dar respuesta a las necesidades de nuestros profesionales.

Ven y forma parte de nuestras actividades : la Semana de Impulso TIC, la Hora del Código o la Olimpiada Informática de Asturias; también elaboramos la lista de peritos informáticos y organizamos diversos cursos formativos. Queremos ser el punto de encuentro de profesionales del sector de la ingeniería informática en nuestra región.

No lo dudes. Podrás beneficiarte de esta promoción hasta septiembre. Por tanto, si te colegias ahora, no pagarás cuotas durante los próximos 12 meses. Posteriormente, las cuotas serán las habituales, 33 euros cada cuatrimestre.

¡Completa este formulario! ¡No te lo pienses más! ¡Esta es tu gran oportunidad!

Novedades y entrada en vigor de la IA Act ¿IA Act o Informatics Act?

Con el turno de Presidencia Española del Consejo de la Unión Europea (del 1 de julio al 31 de diciembre de 2023) se creó a nivel mediático la idea de una posible aprobación del Reglamento Europeo de Inteligencia Artificial (AI Act) durante la presidencia española. Si bien, en rigor, esta expectativa era poco realista, conviene desde el ámbito profesional y empresarial de la informática estar al tanto de las últimas novedades, avances y sobre todo el horizonte para tener el redactado final y su entrada en vigor.

En 2023 las principales novedades han tenido dos fuentes principales: La primera las enmiendas del Parlamento Europeo al borrador (recordemos que su versión inicial data de abril de 2021), formalizadas el 14 de junio. Y la segunda el acuerdo “provisional” entre el Consejo y el Parlamento sobre cambios en la AI Act, el 9 de diciembre.

Sobre los cambios al redactado original de 2021, su amplitud excede las posibilidades de este artículo, no obstante, conviene destacar aquí el más esencial desde el punto de vista técnico y empresarial: Se cambia la definición de “Sistema de IA”. Se abandona una definición totalmente técnica e inequívoca supeditándola a un acuerdo político con origen en propuestas de la OCDE, adoptando una definición sujeta a interpretaciones e incluso coyunturas tecnológicas.

Definición en borrador de abril de 2021: ‘artificial intelligence system’ (AI system) means software that is developed with one or more of the techniques and approaches listed in Annex I and can, for a given set of human-defined objectives, generate outputs such as content, predictions, recommendations, or decisions influencing the environments they interact with; (El anexo 1 era una sucinta relación de tecnologías de inteligencia artificial que desaparece en la versión actualizada)

Definición actualizada en base a la propuesta de la OCDE: ‘artificial intelligence system’ (AI system) means a machine-based system that is designed to operate with varying levels of autonomy and that can, for explicit or implicit objectives, generate outputs such as predictions, recommendations, or decisions, that influence physical or virtual environments;

Se trata de un cambio profundo sobre el que no se han ponderado suficientemente las implicaciones. En primer lugar, la definición actualizada genera un enorme campo de ambigüedad e indeterminación. No solo porque “machine-based” es un término excesivamente interpretable (toda la informática es machine-based…), sino porque la nueva definición mezcla además la neta IA con la automatización (más allá incluso, pues se habla de “autonomía”), o la decisión, que son aspectos propios de la informática en general y no de la IA.

Hace tiempo que venimos observando que políticos, juristas y comunicadores en general hablan de “inteligencia artificial” pero su relato evidencia que se refieren a la informática en general. Este giro de la Unión Europea hacia la definición de la OCDE ¿dará carta de naturaleza a una regulación progresiva de los productos y servicios informáticos por la puerta de atrás? Ciertamente, la adecuada regulación de los productos y servicios informáticos es una asignatura pendiente a nivel global, pero es evidente que un camino así no sería el deseable, pues las diferencias de naturaleza, y con ello los riesgos y responsabilidades, de la informática en general (léase algorítmica) y la inteligencia artificial son demasiado relevantes y conocidas a nivel técnico como para obviarlas. Habrá que estar atentos…

Respecto a la finalización del redactado no hay que descartar nuevos cambios relevantes, a la vista de recientes manifestaciones divergentes desde algunos Estados miembros. Actualmente está en fase de elaboración el texto definitivo, en particular los “recitals” (considerandos), que motivan y explican el contenido de los artículos. El hito clave será la aprobación por el Comité de Representantes Permanentes de los estados miembros (Coreper), que salvo desacuerdos manifiestos se estima durante la primera mitad de 2024. Tras la aprobación formal el hito final será la Publicación en el Diario Oficial de la Unión Europea (DOUE), en algún momento del presente año. La entrada en vigor está prevista a los 24 meses de esta publicación, es decir en 2026, salvo algunas cuestiones que entrarán en vigor antes, en particular en relación a los usos prohibidos y la Oficina de IA de la Comisión Europea.

Tic, tac…

El impacto de los NeoBancos en la evolución tecnológica de la Banca Tradicional

Durante los últimos años estamos presenciando cómo la digitalización está revolucionando el mundo actual. Uno de los sectores más pioneros y donde estos cambios están teniendo mayor relevancia es el sector de la banca con el surgimiento de los conocidos Neobancos, donde la banca tradicional se está viendo amenazada por un nuevo competidor con costes más bajos y un público objetivo más joven. Las plataformas bancarias, cada vez más modulares y desintegradas de los antiguos sistemas CORE bancarios monolíticos, así como las nuevas arquitecturas, están transformando este ecosistema. La interacción entre los distintos actores del sector tecnológico y las exigencias del mercado han hecho que el panorama escale de manera progresiva y creciente.

Los neobancos han llegado a nuestros dispositivos para quedarse y las principales diferencias con la banca tradicional son las siguientes, en relación a…

- Los productos y servicios. La banca tradicional ofrece un amplio catálogo con una cobertura completa, mientras los neobancos se apalancan en una oferta limitada, sobre todo enfocada en ciertas áreas muy usadas, como son los medios de pago, el ahorro y la disposición de efectivo,

- La forma de atención y el contacto con clientes. Donde la banca tradicional se posiciona física y presencialmente, con horarios establecidos en ciertas ocasiones, con extensión en el mundo web y móvil, que es donde específicamente habitan los neobancos, destacando la atención 24×7, aunque despersonalizada,

- Las comisiones. La banca tradicional repercute un amplio catálogo de ellas por la diversidad de operativa que ofrece para soportar los costes, mientras que los neobancos se centran en priorizar los bajos costes o incluso su completa eliminación, intentando buscar un enfoque distinto de captar ingresos, como por ejemplo, suscripciones a publicaciones financieras, apps, etc.

- La regulación y el historial crediticio. La banca tradicional está muy regulada y muy controlada para cumplir los requisitos que se le imponen, teniendo acceso al historial crediticio de sus clientes, mientras que los neobancos no disponen ni acceden a esta información, en su mayoría, y en materia regulatoria, está actualmente en constante evolución.

Los neobancos han hecho de estas diferencias con la banca tradicional, su razón de existir, sus fortalezas y el objetivo principal de su negocio, donde:

- Los productos son poco intuitivos y complejos, los neobancos ofrecen productos con gran facilidad de uso y accesibles a su público, para satisfacer sus necesidades no cumplidas,

- La personalización de los productos es muy deficiente debido al enfoque de “talla única” y los neobancos centran su negocio en la experiencia personalizada del cliente, con propuesta enfocada a producto de nicho o a un segmento determinado.

- Existe una falta de transparencia en las características del producto y los modelos de precios relacionados.

- El time-to-market del desarrollo de nuevos productos es muy lento por la estructura organizativa de la banca tradicional, donde los neobancos tienen un ecosistema abierto, ágil y escalable que reduce los tiempos a través de colaboraciones con terceros, por ejemplo.

- Las bajas eficiencias operativas y los altos gastos generales de la banca tradicional implican precios más altos de los productos, contrastan con las mejores eficiencias operativas de los neobancos con menores costes y un alto grado de automatización siempre que es posible.

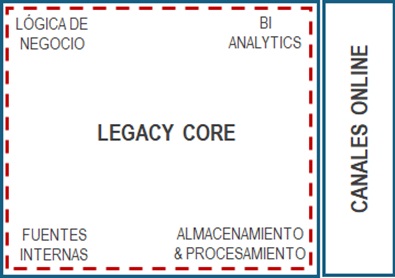

Para ello, el enfoque de la tecnología y el camino de la transformación en la banca tradicional ha tenido que evolucionar desde el planteamiento de los sistemas CORE, con todas las funcionalidades y operativas, hasta el ámbito arquitectónico, para competir contra los neobancos en un mundo donde satisfacer ágilmente a las necesidades de cierto segmento de los clientes, siguiendo la siguiente evolución:

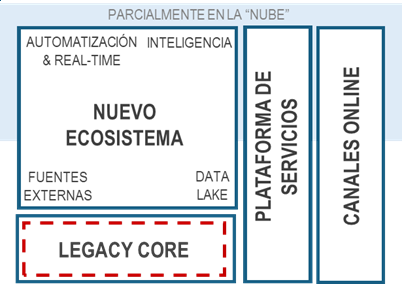

Una etapa inicial y de punto de partida de la mayor parte de la banca tradicional, identificándose una arquitectura tradicional, donde todas las capacidades dependen en gran medida de los sistemas legacy, que son principalmente on-premise:

- Sin capacidades digitales

- Sin conexión a un ecosistema

- Limitado a instalaciones on-premise

Con el siguiente diseño…

Una segunda etapa con un enfoque más actual, más evolucionada hacia un desacoplamiento digital, donde se diseñan capas para aislar ciertas partes del sistema central legacy, utilizando APIs para crear la agilidad necesaria. Actualmente, muchas entidades financieras se encuentran en esta fase y/o están dirigiendo sus arquitecturas objetivas hacia este enfoque:

- Desacoplando inicialmente el legacy para permitir una entrega rápida y disruptiva de funcionalidades en el mercado.

- Evolucionando gradualmente, limitando la inversión inicial y el riesgo de entrega al tiempo que permite la agilidad del negocio.

- Habilitando la implementación de metodologías ágiles para IT y negocio, DevOps y el movimiento a la nube.

- Simplificando y reduciendo la dependencia del legacy “vaciando” el CORE.

Con un mapa arquitectónico parecido al siguiente:

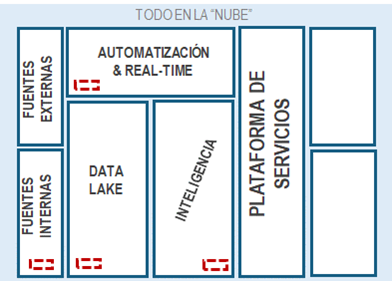

Una tercera etapa a medio/largo plazo, más parecida a las arquitecturas que presentan estas nuevas plataformas bancarias de los neobancos denominadas tecnología exponencial, donde se apuesta por un diseño arquitectónico actual end-to-end aprovechando la nube, con un uso mínimo y selectivo del sistema CORE:

- Creando un CORE independiente del banco convencional, muy modular, que permita una entrega rápida, aprovechando potencialmente lo convencional para capacidades específicas.

- Habilitando servicios “plug&play” con terceros para crear un ecosistema ágil y rápido.

- Fragmentando las capacidades y aprovechar los microservicios para aumentar la agilidad.

- Esto implica reducir el TCO: 0,05 – 1 $ anual para mantener una cuenta

Reflejándose en una arquitectura muy parecida a la siguiente:

La aparición de este nuevo concepto de banco llamado Neobancos ha revolucionado la evolución tecnológica de la banca tradicional, acelerando la transformación, cambiando el enfoque y su objetivo a crear las capacidades internas necesarias para dar una respuesta mucho más ágil, disponer de un catálogo de productos más estándar, reducida y personalizada que se adapten a las nuevas y complejas necesidades de los clientes, intentando con ello, reducir los costes. La transformación digital no es un proceso de reciente creación, se enmarca en la cuarta revolución industrial. Surge ante los incipientes cambios en la demanda de los clientes en este sector, generando como reacción cambios en los modelos de negocio de las compañías de los diferentes sectores. De este modo, se está haciendo a las compañías redefinir su estrategia y realizar cambios en la organización para, posteriormente, cambiar la forma de operar.

El sector bancario, tal y como lo conocíamos, está desapareciendo. La transformación digital y la llegada de los Neobancos son los principales causantes. Su innovadora propuesta de valor es clave en el éxito de estas entidades, pero aún se enfrentan a problemas y amenazas que deberán solventarse, pues la digitalización ya no se presenta como una opción, sino una obligación para la supervivencia de las entidades financieras.

Marcos Antón es director de Banca de Hiberus.

El Colegio Oficial de Ingenieros Informáticos del Principado de Asturias alerta del aumento de ciberestafas durante el Black Friday

Aunque el consumismo es omnipresente en nuestras vidas, hay épocas del año en las que resulta especialmente agresivo. El último tramo del año siempre lo ha sido, pero desde hace unos años lo es aún más merced a la vorágine del denominado «Black Friday», un evento que tendrá lugar este viernes 24 de noviembre y que tendrá su réplica virtual el lunes 27, con la celebración del “Cybermonday”.

Las compras por Internet se disparan a lo largo de estos días y, más, teniendo en cuenta que, según los últimos datos, España fue el segundo país del mundo donde más crecieron las compras por Internet en 2023. Entre enero y marzo se incrementaron en un 19%.

En este aumento, también los delincuentes aprovechan para pescar, y como gran parte de las transacciones se realizan en internet, ahora los denominamos «ciberdelincuentes». ¿Son diferentes las ciberestafas de las estafas tradicionales? Realmente no, pero existen motivos para tratarlas de forma especial.

Lo único que cambia es el medio por el que se produce la estafa. Si antes se hacía cara a cara y después por teléfono u otros medios, ahora se trata de internet. Pero, curiosamente, las precauciones que tomamos instintivamente en el cara a cara se relajan en internet. Y lo hacen, pienso, porque el número de señales que percibimos se reduce. Ya no vemos los gestos de la cara, las manos, la postura o el tono de voz de quien tenemos delante.

Pero existen otras señales, y deberíamos entrenarnos para entenderlas y procesarlas en nuestra toma de decisiones. Algunas de ellas tienen que ver con la tecnología, pero quiero comenzar con las más tradicionales.

Demasiado bueno para ser verdad

Una de las bases de la ingeniería social es utilizar el cebo adecuado, y los delincuentes tienen ahora mucha información que les permite saber qué nos atrae. Por tanto, intentarán que su oferta sea irresistible. Pueden hacerlo con un precio increíblemente bajo, o poniendo a nuestra disposición un producto que no se encuentra fácilmente.

Titulares engañosos

A veces el truco está en que nos hacen creer que estamos comprando un producto y, realmente, nos están vendiendo otro. Es importante leer detenidamente toda la descripción y buscar dónde está el truco, especialmente si se cumple el punto anterior y la oferta es especialmente buena.

Sensación de urgencia

La compra por impulso es nuestro gran enemigo. ¿Cuántas veces hemos comprado algo que no teníamos pensado comprar, simplemente porque había una buena oferta? El delincuente lo sabe e intenta transmitirnos una gran urgencia. Quizás la oferta caduque en unas horas, o queden pocas unidades en stock, o cualquier otra excusa.

Realizar unas cuantas comprobaciones no lleva demasiado tiempo y nos puede salvar. Por otro lado ¿sería tan grave perder esa oferta y no comprar un producto que, realmente, no necesitamos?

¿Son quienes dicen ser?

Otro de los clásicos es la suplantación de identidad, o como alternativa más simple la creación de una identidad falsa. Los delincuentes intentarán parecer vendedores importantes, de prestigio. Si compramos algo sin habernos asegurado de que el vendedor es de absoluta confianza, como si fuera poco ser estafados podríamos encontrarnos sintiendo un gran sentimiento de culpa.

Todo esto es aplicable a cualquier medio. Pero ¿qué podemos hacer en concreto en internet? En este caso lo más importante es el último punto, es decir, asegurarnos de con quién estamos tratando y así veremos si podemos arriesgar nuestra confianza con ese vendedor.

Algunos consejos

- Si no conoces al vendedor, desconfía especialmente. Incluso recomendaría no comprar nunca en una tienda desconocida de la que hayamos recibido justo ahora ofertas especialmente jugosas.

- Si conoces al vendedor, asegúrate de que la oferta (y la web) sea realmente suya. Para ello puedes acudir a la web oficial. Si la oferta está en una web diferente, comprueba que en la oficial hay un enlace hacia la oferta.

- Analiza bien los contenidos de la web del vendedor. Comprueba si la redacción es extraña, si alguna sección está incompleta, faltas de ortografía, malas traducciones, etc. Dentro de la web, fíjate especialmente en la información de contacto, los avisos legales, formas de pago, políticas de envío y devolución de productos. Por supuesto, fíjate si el vendedor tiene sede en España y un NIF.

- Dedica unos minutos a buscar al vendedor en internet, tanto el nombre como el NIF. Pueden pasar tres cosas:

- No encuentras ninguna referencia. En este caso, desconfía. Es muy probable que el vendedor no exista y que todo haya sido creado para la ocasión.

- Encuentras comentarios, la mayoría de ellos alertando de posibles estafas.

- Encuentras noticias y comentarios como de cualquier empresa, buenos y malos. Puedes leerte unos cuantos y tomar tu decisión sobre la calidad del servicio, pero si ves llevan meses o años en activo es buena señal.

- Comprueba los perfiles en redes sociales del vendedor. Fíjate especialmente en su antigüedad y si lleva tiempo publicando contenidos. A poco que te fijes es fácil distinguir un perfil falso creado recientemente.

- En la misma línea, puedes comprobar cuándo se ha creado el dominio de la página web, y quizás quién es el propietario. Para ello existen en internet los servicios WHOIS, o también puedes buscarlo en el servicio «https://archive.org» que guarda el histórico de cambios de una página web.

- Comprueba que la web utilice comunicaciones cifradas para asegurar la privacidad. Es decir, que la dirección empiece por «https» y justo a su izquierda en el navegador aparezca un candado cerrado. Si es así, también puedes pulsar en el candado y comprobar que el certificado de seguridad sea válido y haya sido expedido a nombre de la empresa que dice ser.

Si finalmente decides comprar, un último consejo. Hazlo con una tarjeta monedero o una tarjeta con un límite reducido, y revisa que el cargo que recibas sea correcto. Y por supuesto, vigila posibles cargos adicionales que te puedan llegar. De esta manera reducirás el riesgo de males mayores, incluso si finalmente era una estafa.

Irene Cid y José García Fanjul, en la Junta de Gobierno del CCII

Irene Cid y José García Fanjul, decana y vicedecano primero de COIIPA, formarán parte de la Junta de Gobierno del Consejo General de Colegios Profesionales de Ingeniería en Informática de España. Ambos acompañarán a Fernando Suárez, quien repetirá como presidente este mandato.

José García Fanjul volverá a ser el secretario de la Junta de Gobierno del CCII, mientras que Irene Cid se incorpora como 1ª vocal suplente. La Asamblea Extraordinaria donde se llevaron a cabo las elecciones se celebró el pasado sábado, 30 de septiembre, en la sede de la Real Academia de Ingeniería, en Madrid.

La decana de COIIPA, Irene Cid, destacó que «estamos muy ilusionados con esta nueva junta entrante, con gran representación de todos los colegios y en la que se dará una respuesta conjunta para los retos de la informática en los próximos cuatro años».

El COIIPA, presente en el II Encuentro Asturias Digital

El Colegio Oficial de Ingenieros en Informática del Principado de Asturias ha estado presente, este miércoles, en la segunda edición del Encuentro Asturias Digital. Representantes de COIIPA han participado en la jornada Seguridad de la Información, dentro de la mesa redonda ‘Conversaciones cíber’.

La decana del COIIPA, Irene Cid, ha sido la encargada de moderar la charla. «Desde los Colegios llevamos años concienciando sobre ciberseguridad», ha recalcado. Además, señala que «la calidad y cantidad de las herramientas ha ido mejorando. Tenemos y necesitamos esa inmediatez y, para ello, la ciberseguridad es imprescindible».

Además, Cristina Merino, vocal de COIIPA y senior project manager en Eulen se ha mostrado «optimista. Si echamos la vista atrás, creo que hemos avanzado y evolucionando. Las empresas, cuando les hablas de ciberseguridad, ya te entienden algo y saben que se tienen que proteger».

En la mesa redonda también han participado Marco Prieto (ASAC), José Luis Vega Pardo (CAPSA), Nacho Marín (Ubiqware) y José Manuel Redondo (Universidad de Oviedo). Prieto destacó que «Los proveedores de Cloud podemos aportar la capa de seguridad que las empresas no pueden implementar por si mismas, por falta de recursos humanos o económicos”.

Para Vega, «la ciberseguridad desempeña un papel fundamental en la era de la digitalización empresarial, convirtiéndose en un escudo protector que garantiza que estas ventajas digitales se aprovechen sin comprometer la integridad y privacidad de los datos, y proporcionando un marco ético que permita generar confianza en la adopción y uso de estas tecnologías», mientras que para Redondo, «todas las personas que trabajan usando un dispositivo conectado a la red como parte de su trabajo deberían ser «ciber-activistas», en el sentido de tener y aplicar proactivamente unas normas básicas de detección y respuesta ante problemas comunes de ciberseguridad. Si además reciben una formación específica sobre ciberseguridad, estrictamente relacionada con la labor específica que desempeñan, sea del campo que sea, creo que sería una forma de paliar en parte la falta de perfiles especializados en estas disciplinas que existe hoy en día». Por su parte, Nacho Marín, admite que «Desde UbiqWare, junto a nuestro socio TSOFT, ofrecemos a toda organización tener control sobre el estado de sus ciclos DevSecOps en base a métricas, identificando cuáles son los siguientes puntos de mejora dentro de un enfoque iterativo e incremental. Esperamos poder aliarnos con entidades públicas, organismos intermedios y empresas privadas para difundir la mejora en procesos y uso de herramientas con la seguridad como foco central gracias a la oportunidad que brinda el programa RETECH».

Desde COIIPA mostramos nuestro agradecimiento por contar con nuestro Colegio Profesional en un evento de este tipo.

En esta web podrás acceder a toda la información del COIIPA. Si tienes cualquier pregunta, no dudes en ponerte en

En esta web podrás acceder a toda la información del COIIPA. Si tienes cualquier pregunta, no dudes en ponerte en  Nuestro objetivo es atender las necesidades de los Ingenieros en Informática (institucional, jurídico, mejora profesional y humana. Haz click para

Nuestro objetivo es atender las necesidades de los Ingenieros en Informática (institucional, jurídico, mejora profesional y humana. Haz click para